GLPI - Connecter l'AD à GLPI (LDAP et LDAPS)

Introduction

Pour intégrer l'AD à GLPI, et ainsi ne pas avoir à recréer tous les comptes utilisateurs et permettre aux utilisateurs de se servir de leur mot de passe Windows pour se connecter à GLPI, il est désormais nécessaire de prendre en compte la version de Windows Serveur que vous utilisez.

Jusqu'à la 2022, on pouvait connecter l'AD avec LDAP.

Mais à partir de la 2025, on doit utiliser LDAPS par défaut.

Pour LDAP :

- Sur Windows Server, allez dans le pare-feu, paramètres avancés.

Créez une règle entrante, autorisant les connexions sur les ports TCP 389,636 (LDAP et LDAPS).

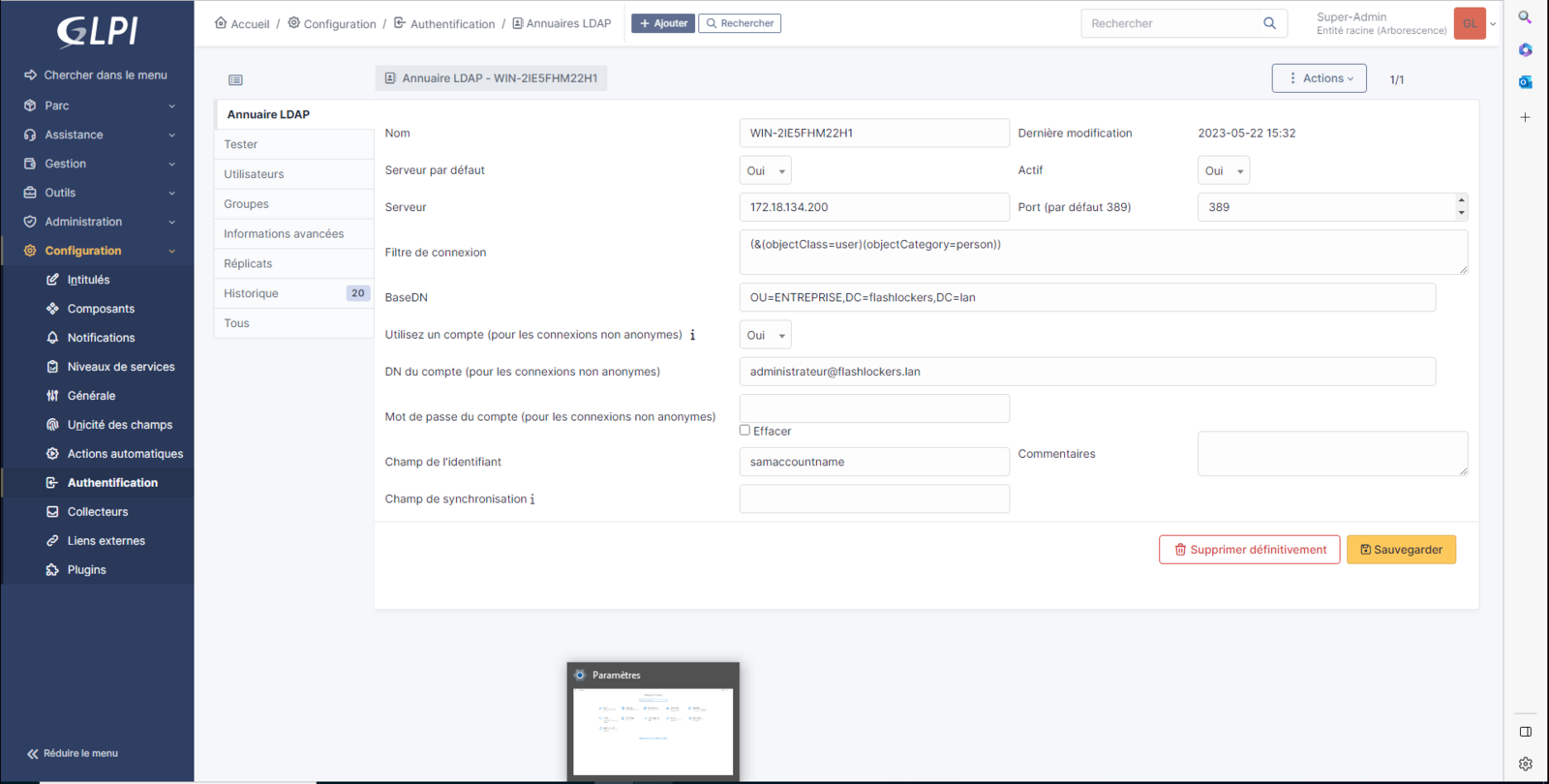

Nommez cette règle : LDAP-IN (par exemple) - Dans GLPI, allez dans Configuration -> Authentification -> Annuaires LDAP (menu de gauche)

Suivez le modèle de la capture d'écran (agrandissez l'image en cliquant dessus)

- Dans "Nom", vous devez indiquer le nom de votre serveur Windows par exemple.

- Dans "Serveur", indiquez l'adresse IP de votre serveur Windows

- Recopiez le filtre de connexion tel qu'indiqué sur l'image :

(&(objectClass=user)(objectCategory=person))

- Dans "BaseDN", il s'agît de l'OU contenant toute l'organisation de votre entreprise (les OU compta, direction etc...).

- Tout le reste est identique à l'image.

Ensuite, pour importer vos utilisateurs AD, allez dans "Administration" > "Utilisateurs" > "Liaison annuaire LDAP" > "Importer de nouveaux utilisateurs".

Lancez une recherche, vous devriez voir les utilisateurs de l'AD apparaître !

Cochez-les, puis Actions, Importer.

Et voilà !

Pour LDAPS

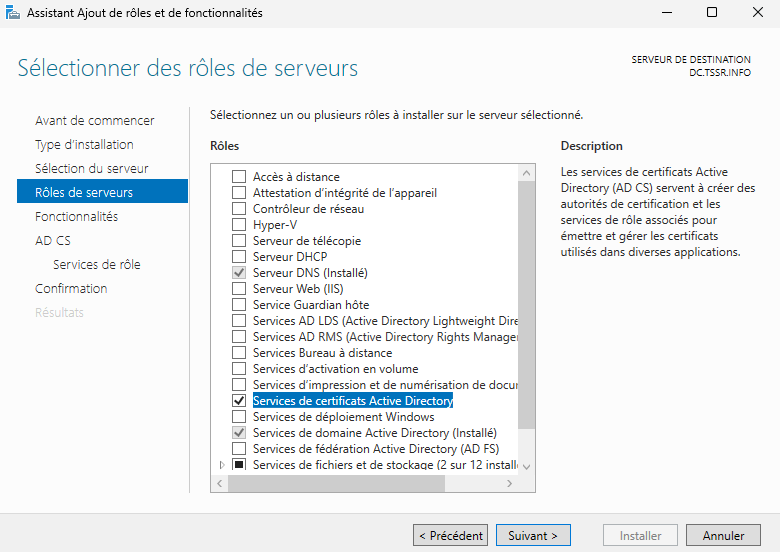

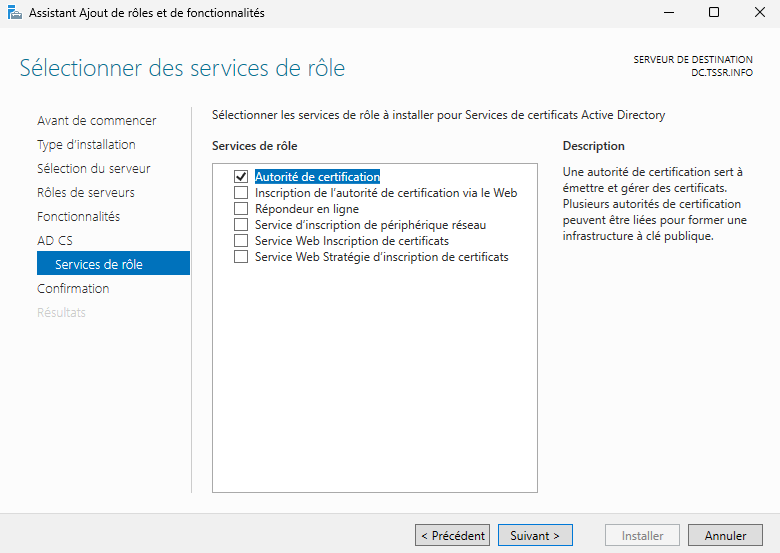

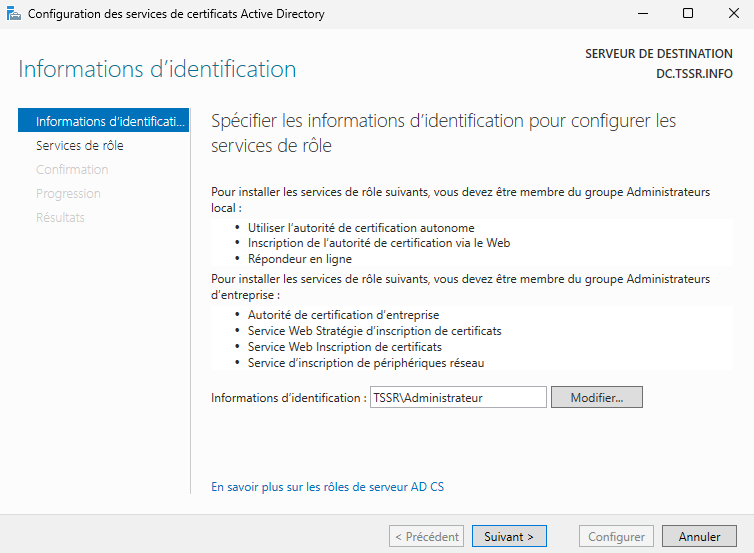

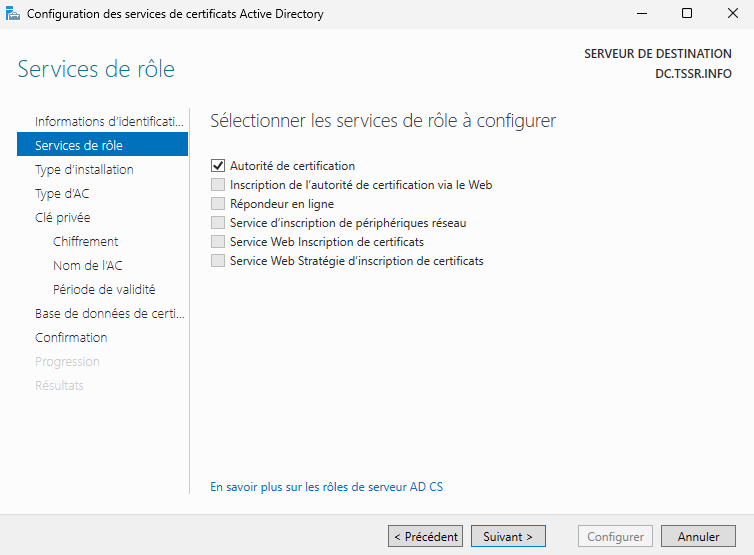

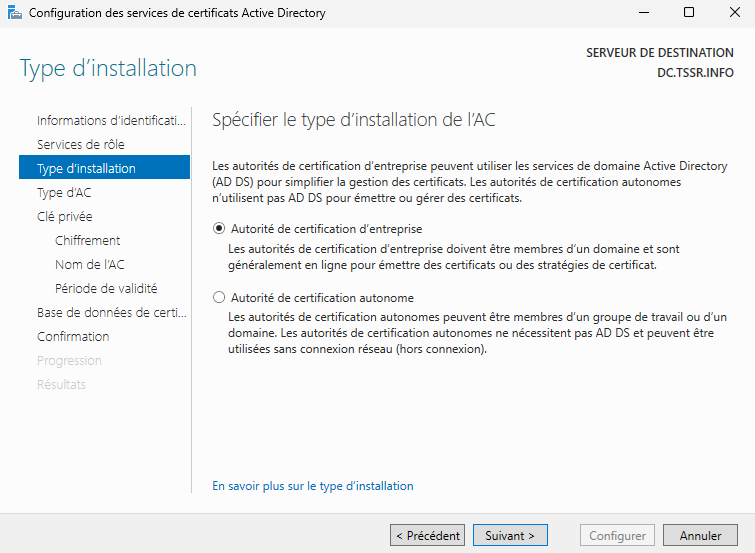

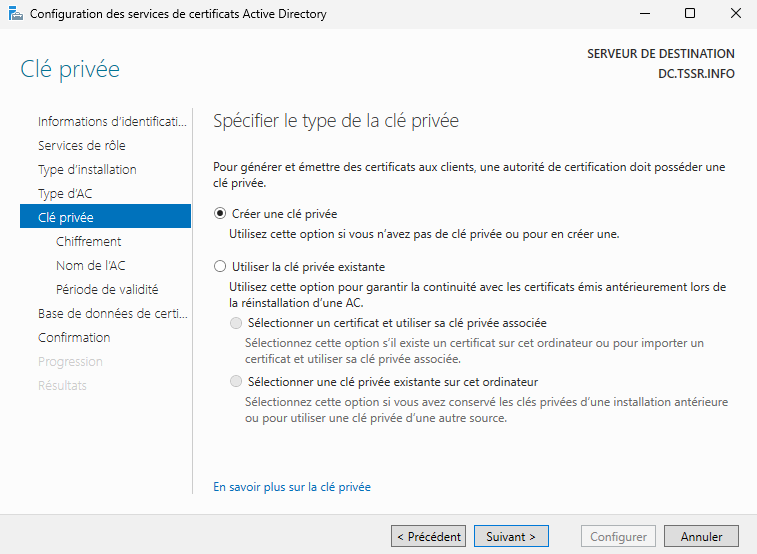

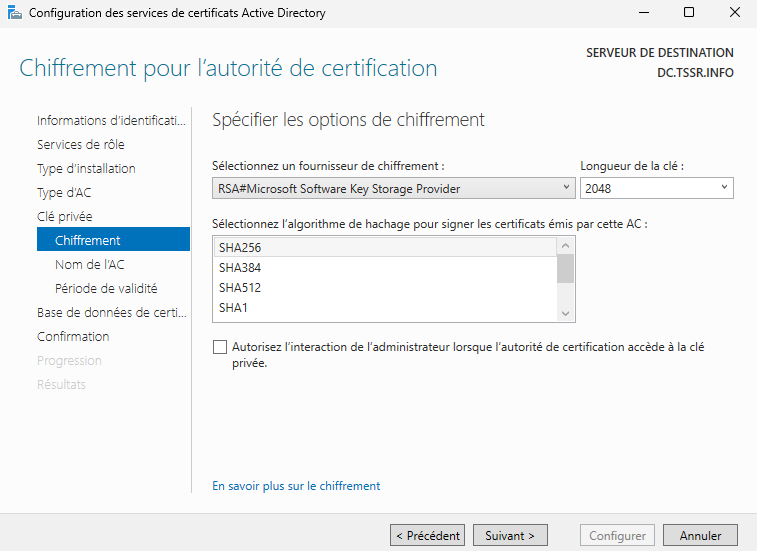

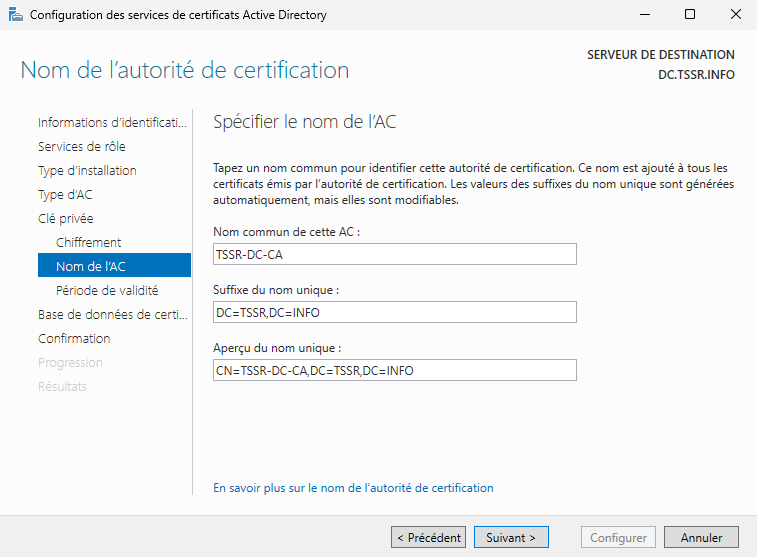

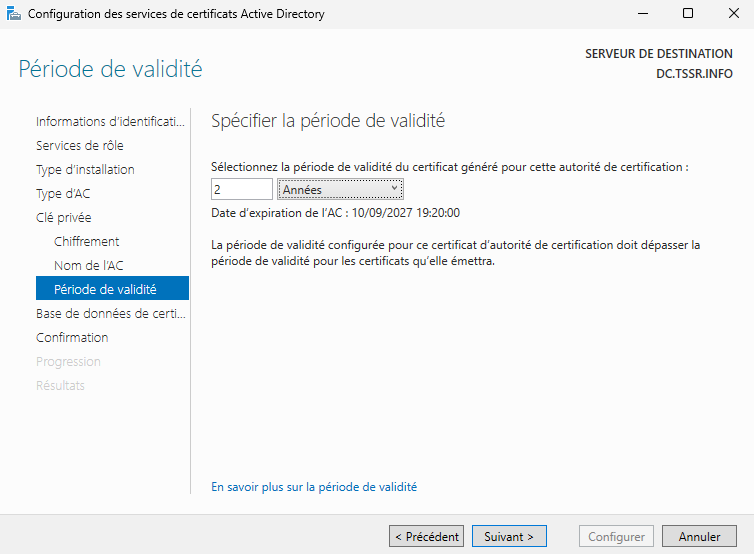

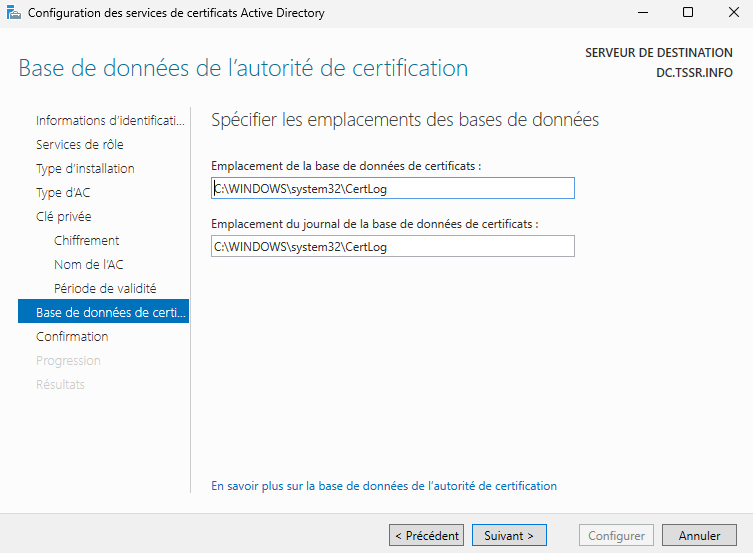

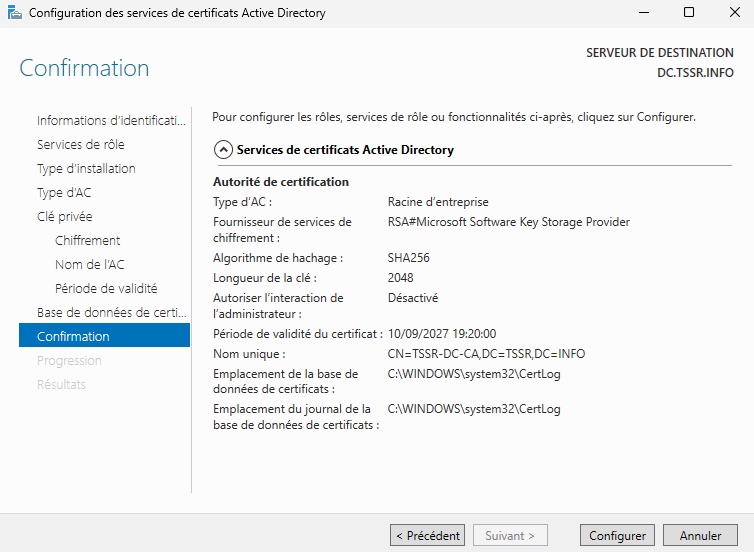

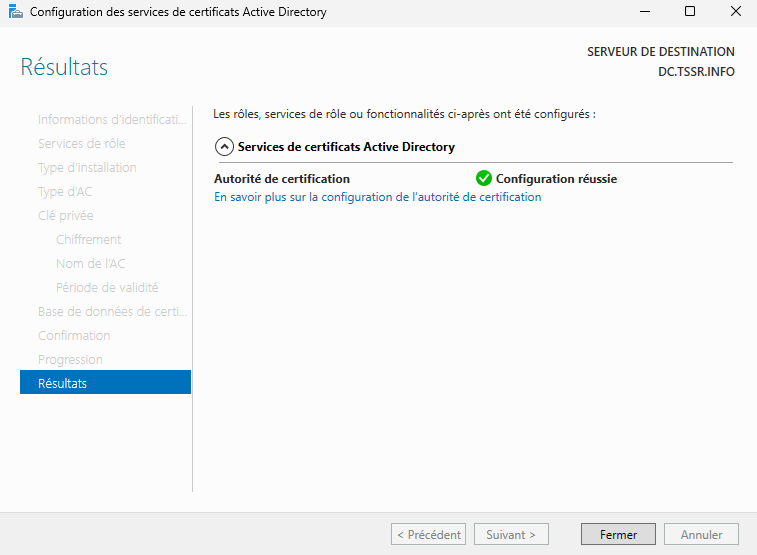

Créer un certificat unique pour le domaine avec le rôle ADCS

Installer le rôle ADCS via le gestionnaire de serveur ou en PowerShell :

Install-WindowsFeature -Name ADCS-Cert-Authority -IncludeManagementTools

Sur le serveur Windows, taper "certsrv.msc" dans la barre de recherche de la barre des tâches.

Votre autorité de certification créée va apparaître.

Déroulez le menu, cliquez sur "Modèles de certificats", pour vous assurer que vous disposez bien au moins d'un des 2 modèles suivants : "Authentification du contrôleur de domaine" et "Authentification Kerberos".

Les 2 fonctionneront car ils disposent de la stratégie d'application "Authentification du serveur" (OID "1.3.6.1.5.5.7.3.1").

Étant donné que nous avons créé cette autorité de certification sur notre seul contrôleur de domaine, nul besoin de la propager à un autre contrôleur via une GPO (mais en cas de multiples contrôleurs, là en revanche, vous n'y couperez pas !).

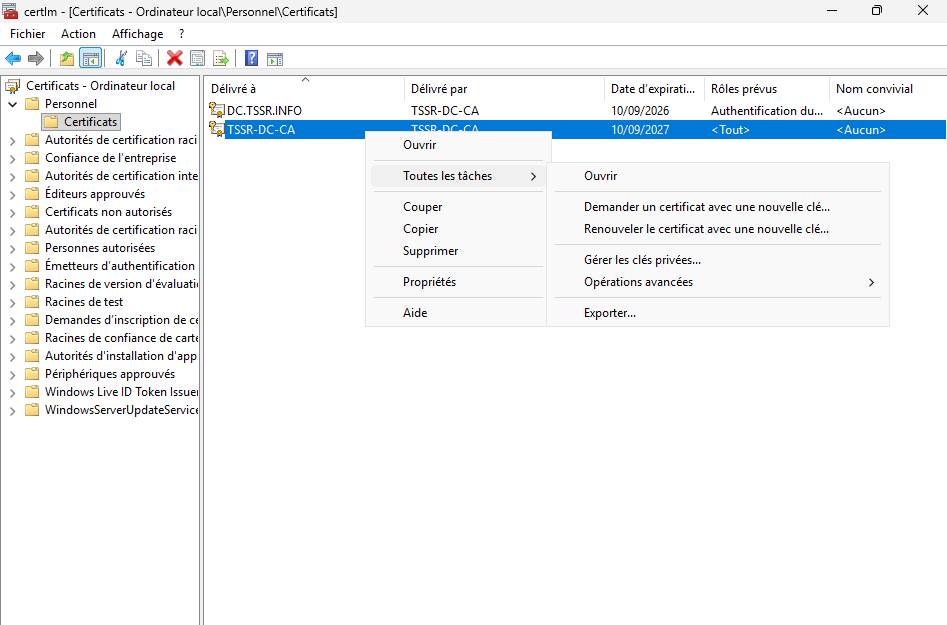

Exporter le certificat de l'autorité de certification

Il va à présent falloir ajouter cette autorité de certification au magasin de confiance du serveur Debian. Pour cela, il va falloir l'exporter.

Ouvrez "certlm.msc", cliquez sur "Personnel".

Ici : Attention, vous pourriez également voir apparaître un certificat émis par l'autorité de certification pour notre contrôleur de domaine au bout de quelques minutes (en plus du certificat de l'Autorité). Ce n'est pas le certificat délivré au contrôleur de domaine qu'il faut exporter ! Mais bien le certificat de l'Autorité de certification !

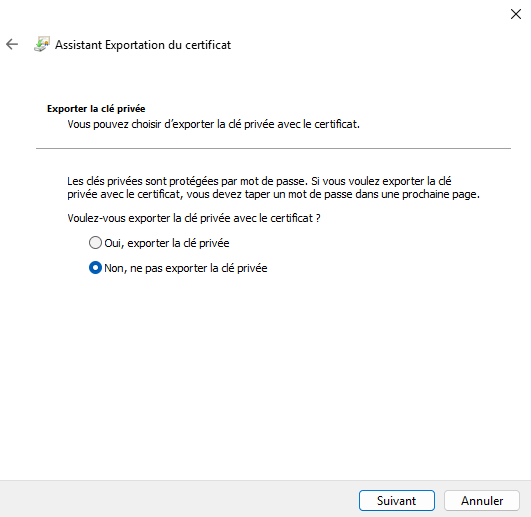

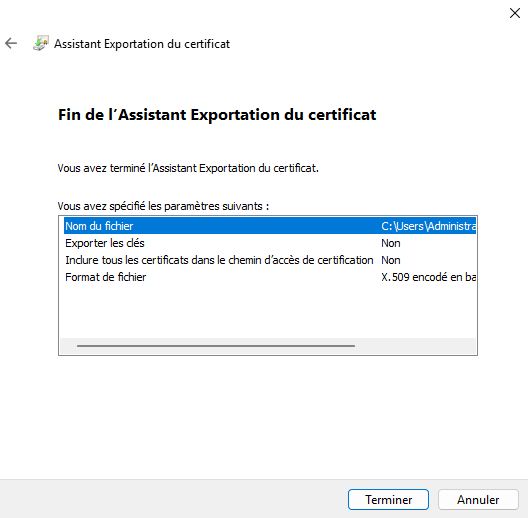

Le format d'export en base 64 est obligatoire :

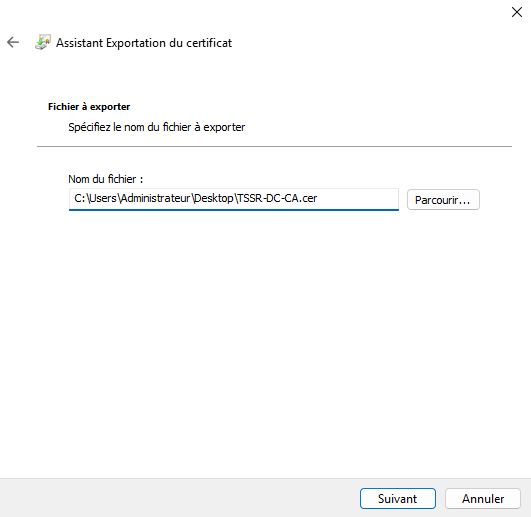

Exportez le certificat sur le bureau en lui donnant le même nom que l'original :

Envoyer le certificat exporté au seveur Linux.

Importer le certificat sur le serveur Linux

Sur le serveur Linux, il nous faut à présent renommer le certificat reçu pour qu'il prenne l'extension .crt

mv /tmp/TSSR-DC-CA.cer /tmp/TSSR-DC-CA.crtPuis envoyer le certificat dans le magasin :

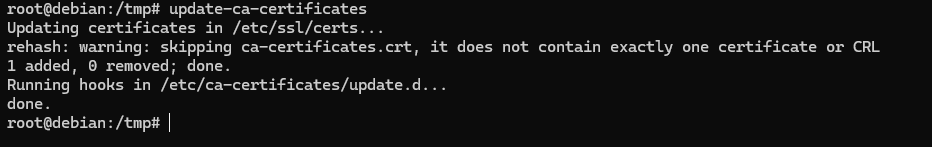

cp /tmp/TSSR-DC-CA.crt /usr/local/share/ca-certificates/Enfin, remettre à jour la liste des certificats :

update-ca-certificatesVous aurez un commentaire vous affichant que le certificat a bien été ajouté.

Configuration de la résolution de nom

Il est à présent nécessaire que votre serveur GLPI soit en mesure de résoudre le nom du serveur AD en IP.

Si dans /etc/resolv.conf, l'IP du nameserver est celle du serveur AD, alors vous pouvez continuer ; mais si votre nameserver pointe vers un autre DNS, vous devez ajouter une résolution de nom dans le fichier /etc/hosts, ou bien la connexion ldaps ne fonctionnera pas.

Ouvrez le fichier /etc/hosts et tapez cette résolution :

IP-SERVEUR-AD DC.TSSR.INFOTester la connexion LDAPS

Nous avons donc tout ce qu'il nous faut désormais pour établir une connexion LDAPS depuis un serveur Linux.

Nous allons donc d'abord tester cette connexion LDAPS.

Installer les outils LDAP : (mettez-vous en root)

apt install ldap-utils -yPuis tapez la commande suivante (en l'adaptant à votre situation bien sûr) :

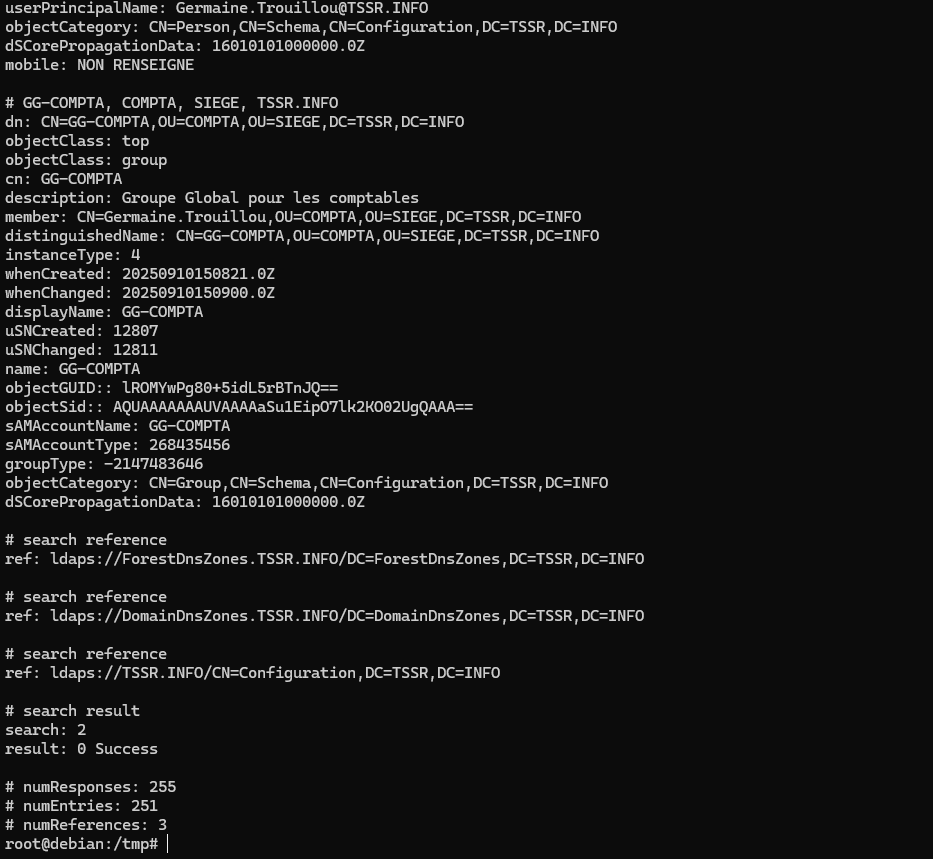

ldapsearch -x -H "ldaps://DC.TSSR.INFO:636" -b "DC=TSSR,DC=INFO" -D "Administrateur@TSSR.INFO" -WVous devrez taper le mot de passe de l'Administrateur, et tout l'AD devrait alors s'afficher !

(extrait de fin du résultat :)

Configuration dans GLPI

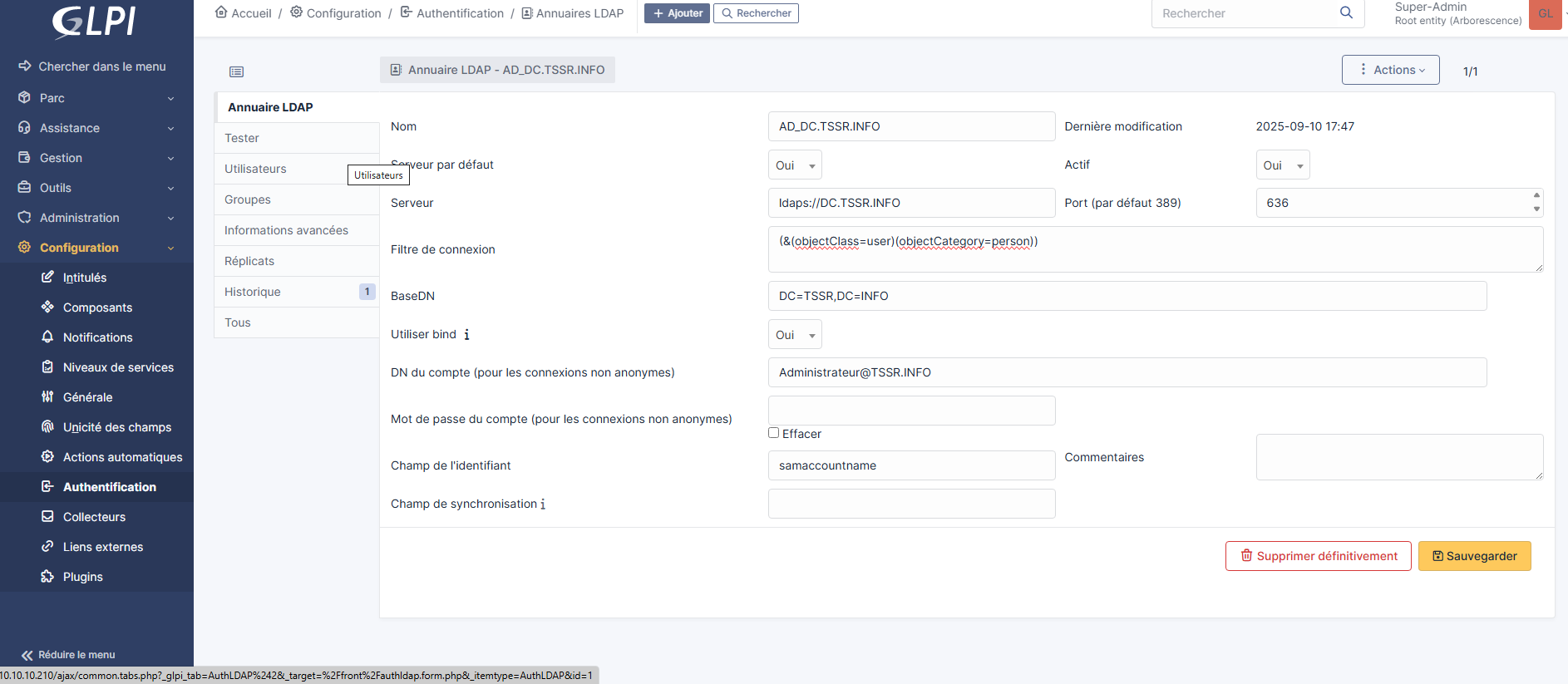

Rendez-vous à présent dans GLPI pour ajouter l'annuaire AD, comme on le ferait en LDAP...

Sauf que vous devez apporter quelques modifications par rapport à LDAP :

- Préciser "ldaps://NOM-DU-SERVEUR-AD.COMPLET"

- Port : 636 (LDAPS)

- Mot de passe du compte (pour les connexions non anonymes) : Inscrivez le mot de passe de l'utilisateur AD (ici l'Administrateur).

(Attention : le champs est vide dans la capture ci-dessous, mais vous devez bien entrer le mot de passe !)

Le reste est identique !

Importer les utilisateurs AD

Ensuite, pour importer vos utilisateurs AD, allez dans "Administration" > "Utilisateurs" > "Liaison annuaire LDAP" > "Importer de nouveaux utilisateurs".

Lancez une recherche, vous devriez voir les utilisateurs de l'AD apparaître !

Cochez-les, puis Actions, Importer.

Et voilà !

Cochez vos utilisateurs, Action, Importer.

Mission accomplie !