VPN IPsec de site-à-site avec DYNFI

DynFi est un pare-feu français, désormais basé sur FreeBSD.

Il mérite qu'on s'y intéresse !

Pour l'instant, l'interface est la même que sur OPNsense mais le changement ne devrait pas tarder.

Je vous montre ici comment réaliser une connexion VPN IPsec entre 2 Pare-feux DYNFI.

Le but étant de relier 2 LAN distants.

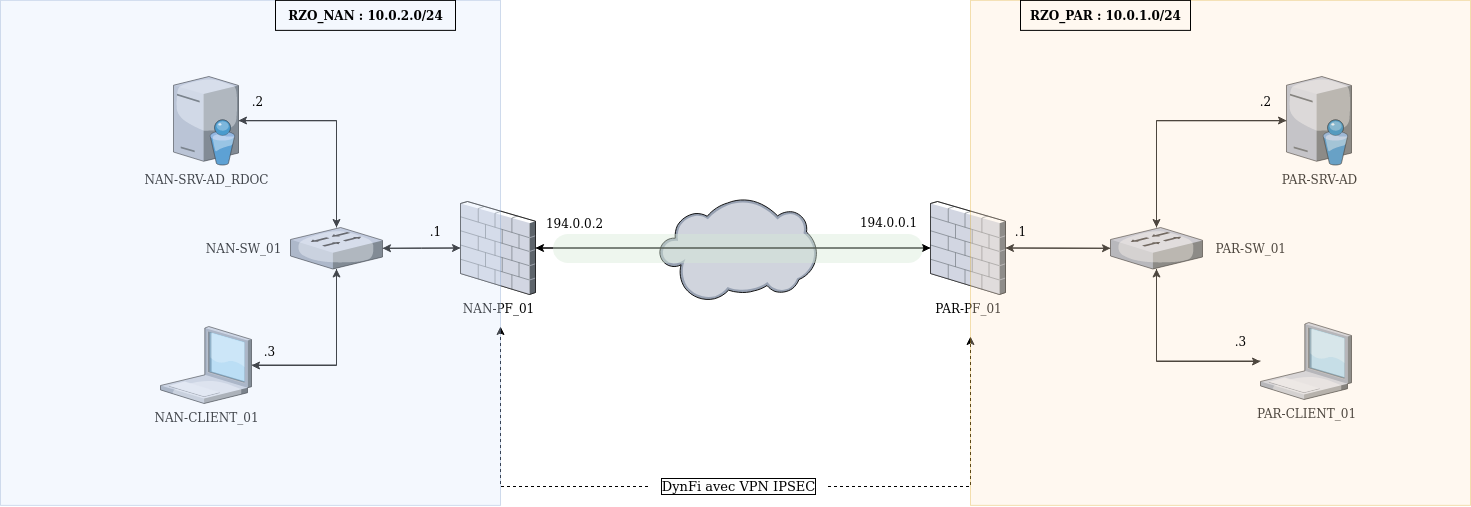

Un schéma pour commencer :

Le but étant de permettre au PC NAN-CLIENT_01 de pouvoir communiquer avec le PC PAR-CLIENT_01, ou avec n'importe quelle autre machine (dont l'AD) du réseau de la zone PAR.

Je passe sur la configuration de vos VMs DYNFI car l'assignation des interfaces et des adresses IP est la même sur OPNsense et PFsense.

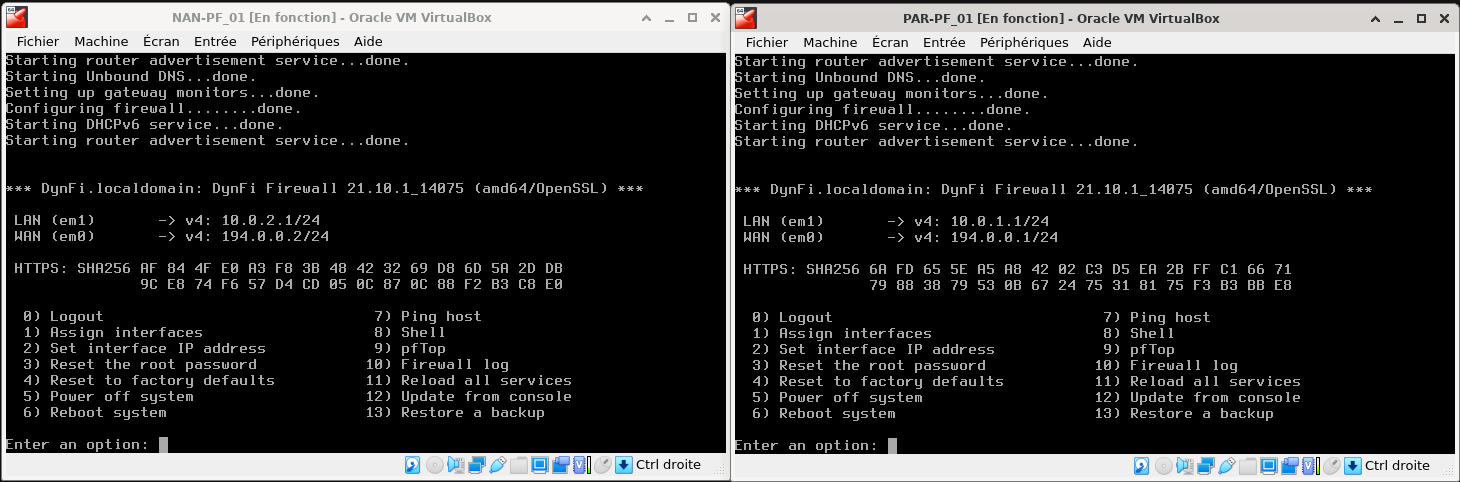

Voici cependant ce que vous devez obtenir sur vos pare-feux : (je juxtapose les 2 VMs l'un à côté de l'autre)

Configuration du VPN IPsec

Nous allons faire la configuration du VPN IPsec en parallèle sur les 2 pare-feux en même temps.

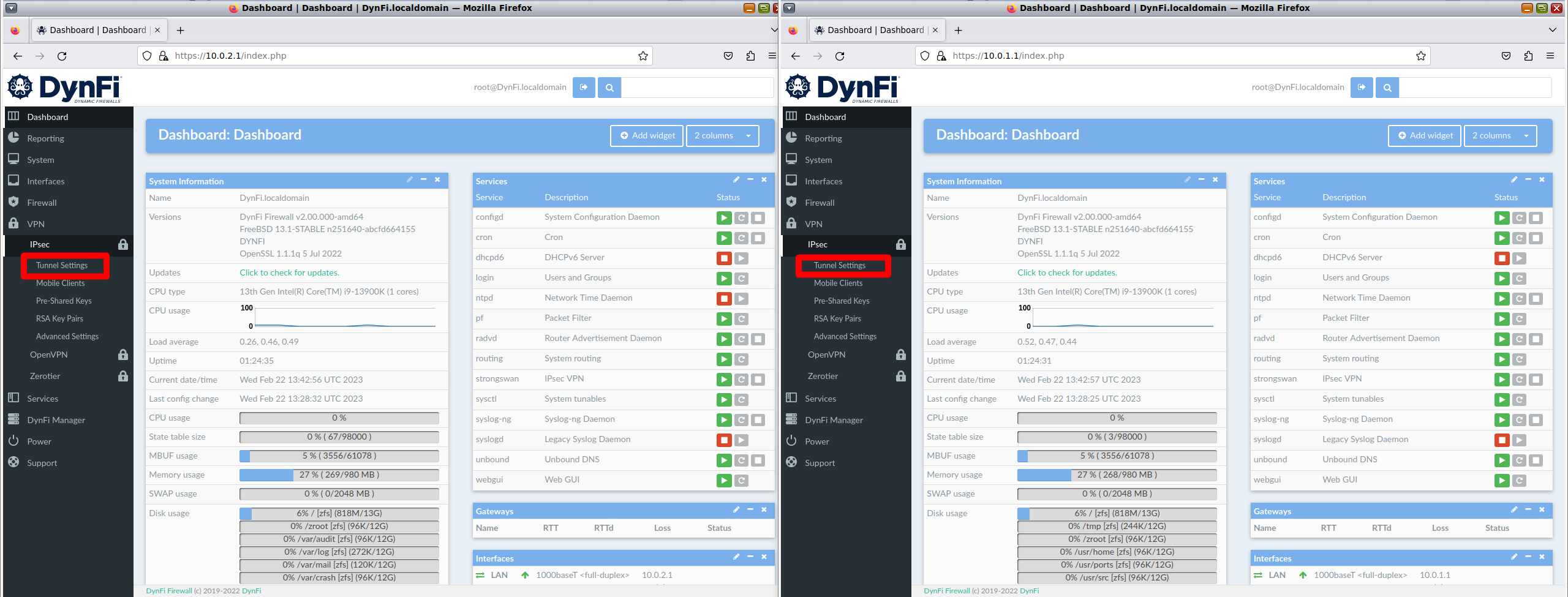

Depuis les PC clients de vos LAN (NAN-CLIENT_01 et PAR-CLIENT_01), connectez-vous à l'interface web du DYNFI respectif de chaque zone.

(https://10.0.2.1 et https://10.0.1.1).

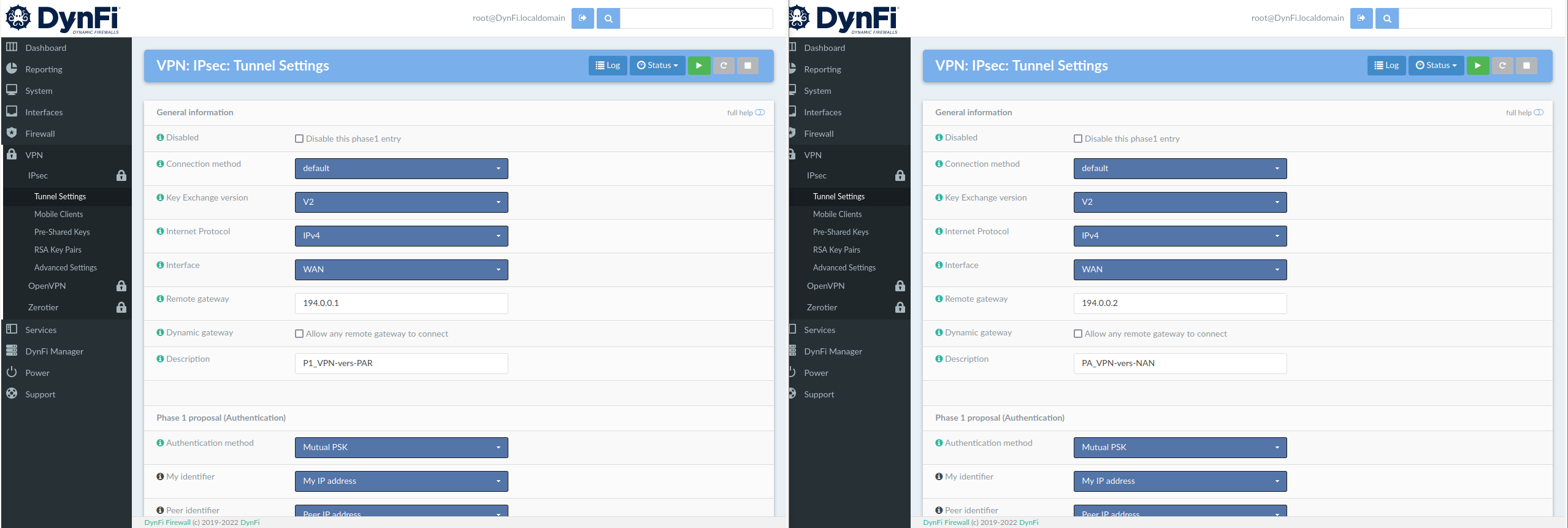

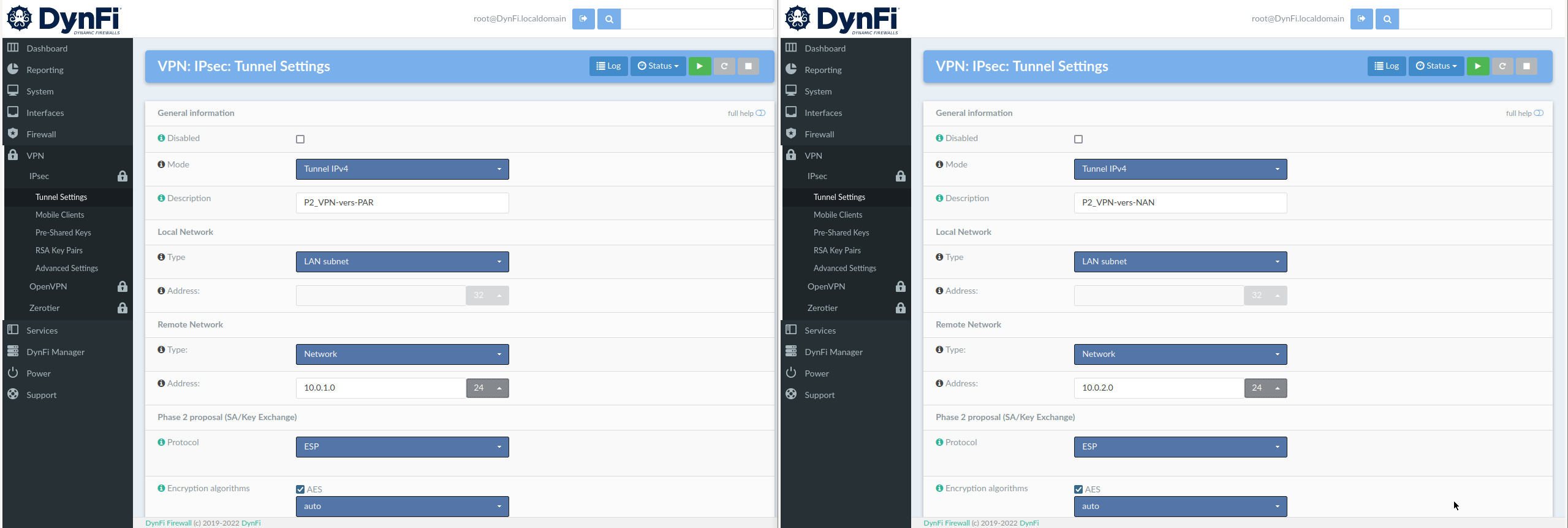

-> Rendez-vous dans VPN, IPsec, Tunnel Settings

(à gauche, le pare-feu de la zone NAN) (à droite, le pare-feu de la zone PAR)

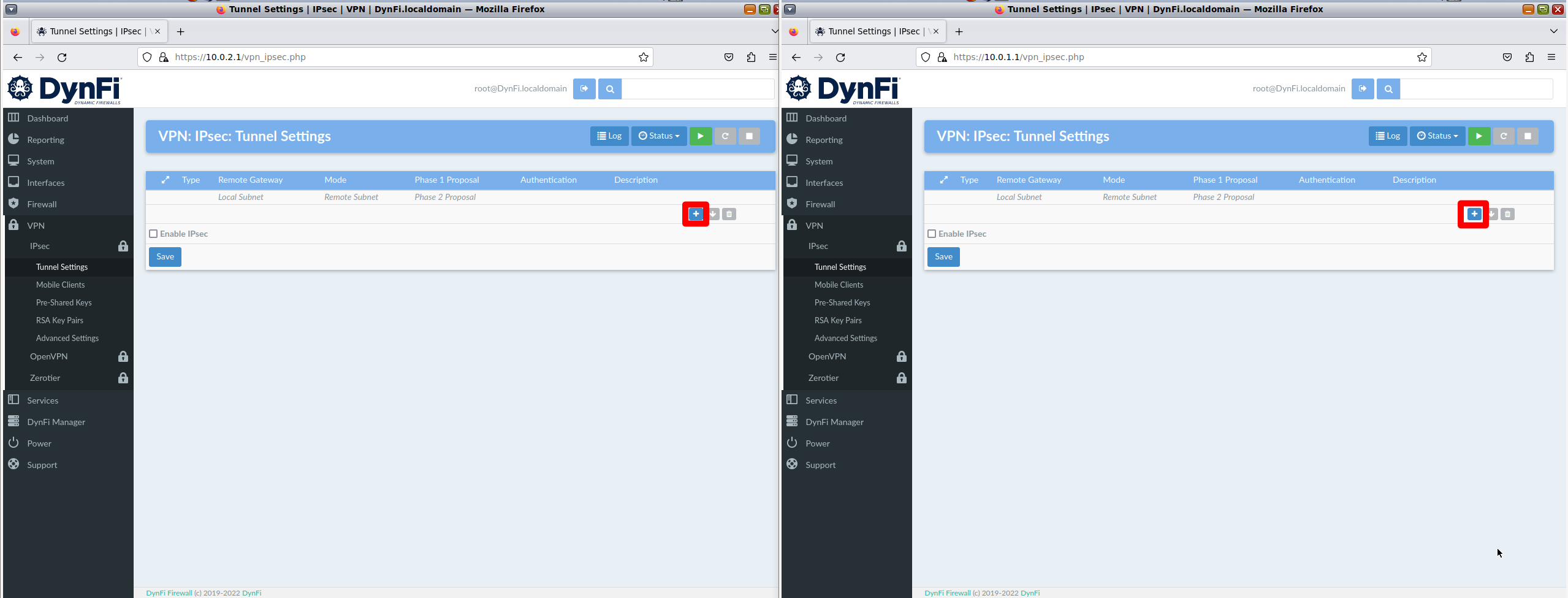

Nous voici dans le menu VPN IPsec, Tunnel Settings... Pour l'instant, il n'y rien.

Nous allons donc créer une Phase 1 (cliquez sur le + encadré !)

Phase 1

Remplissez les informations demandées.

Sur le DYNFI de la zone NAN (à gauche), nous allons pointer la passerelle du DYNFI de la zone PAR

Et réciproquement !

Puis, nous donnons une description stipulant le sens et la phase.

On descend un peu plus bas :

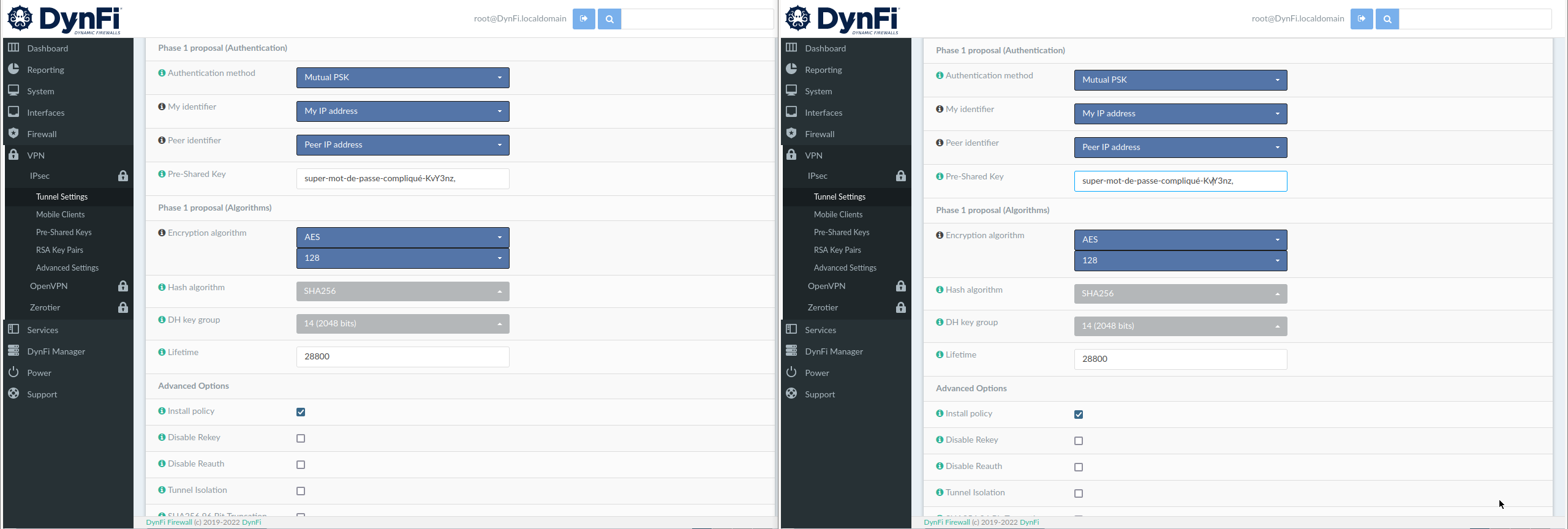

Arrive une étape importante : la clef partagée !

Le mot de passe que vous devez choisir doit être entré sur LES 2 PARE-FEUX. Il doit être identique ! (logique, c'est une clef PARTAGEE).

En ce qui concerne l'encryption de phase 1, laissez les réglages par défaut, ils sont satisfaisants (c'est en phase 2 qu'on va avoir des soucis avec DINFY)

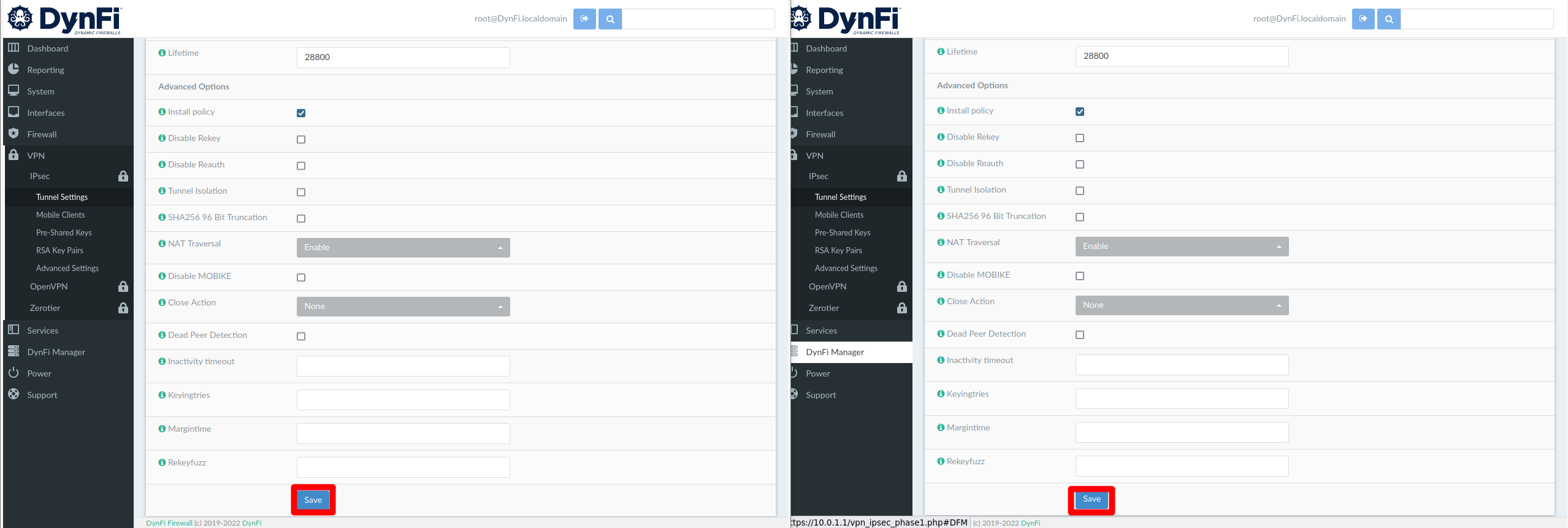

Descendez à présent tout en bas et cliquez sur Save :

Phase 2

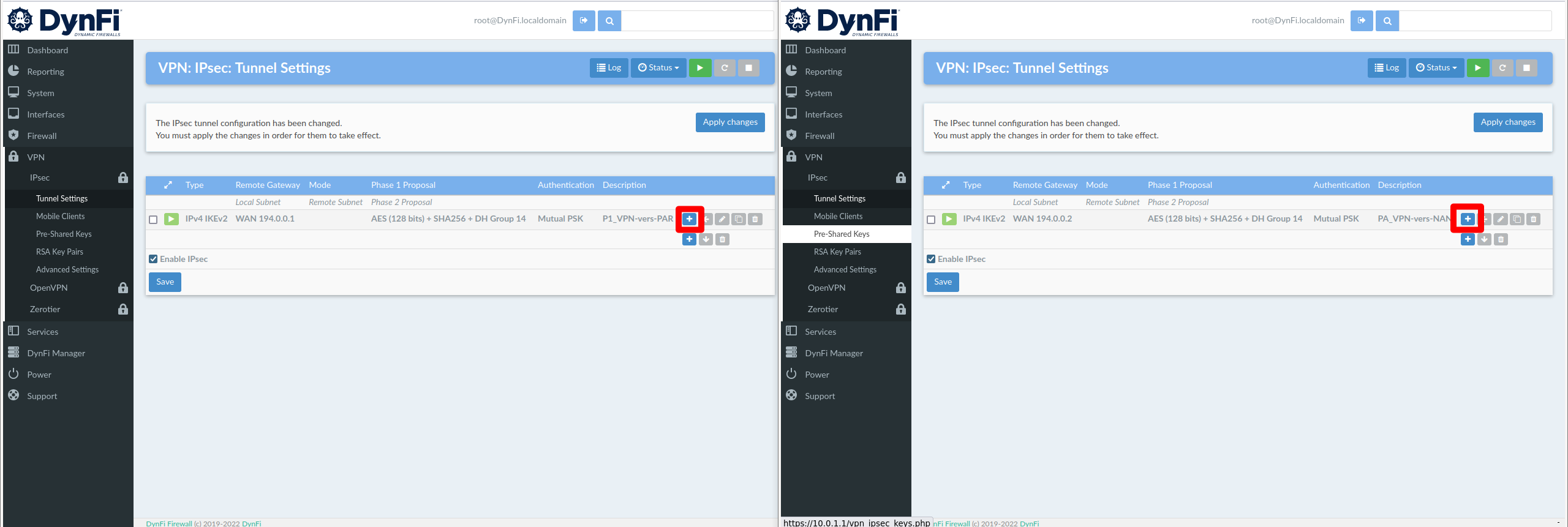

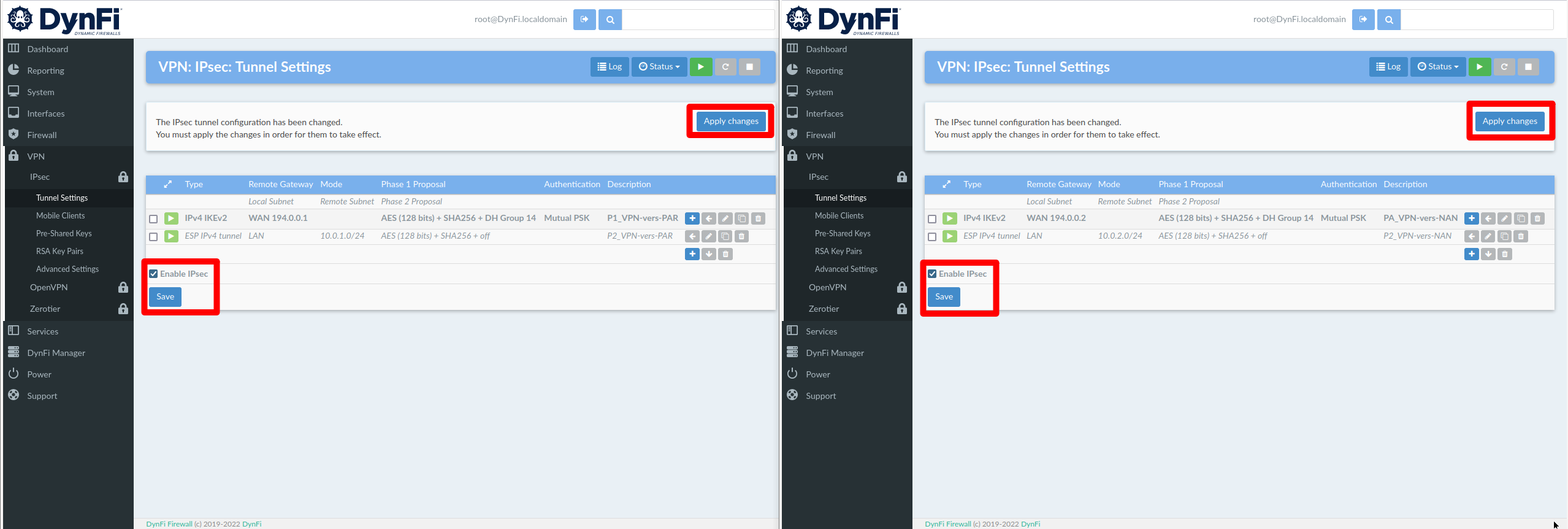

Nous voici revenu dans les Tunnel Settings.

Vous pouvez voir notre Phase 1 apparaître.

Inutile d'appliquer les changements maintenant.

Nous allons passer à la Phase 2.

Attention, là, ça diffère un peu de PFsense, il faut cliquer sur le + de notre phase 1 pour créer la phase 2.

On remplit les infos pour la Phase 2 :

Une description, ainsi que le réseau du LAN distant que l'on veut pouvoir joindre (attention au masque !)

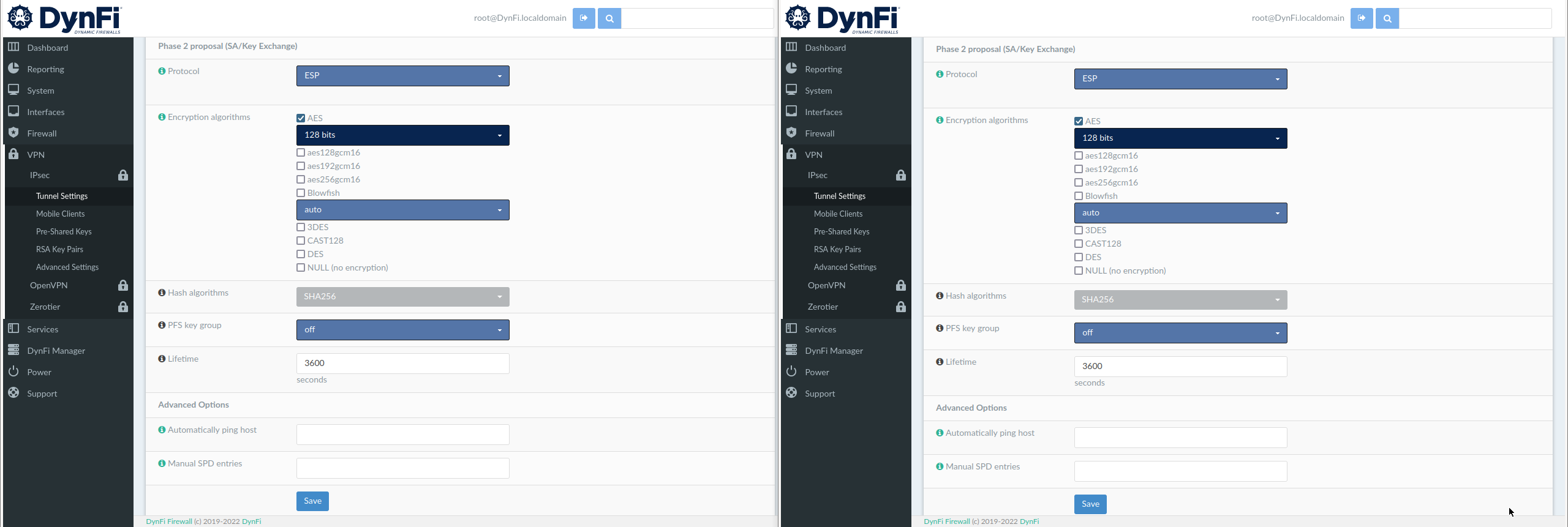

C'est là que ça se corse. Attention aux algo d'encryption !!

Respectez ceux que j'indique sur la capture suivante, autrement vous allez avoir des problèmes !

AES 128 pour l'encryption et SHA256 pour le Hash.

Cliquez sur Save.

Activation de la connexion

Appliquez les changements, cochez les cases enable, cliquez sur Save, voilà, votre connection s'active !

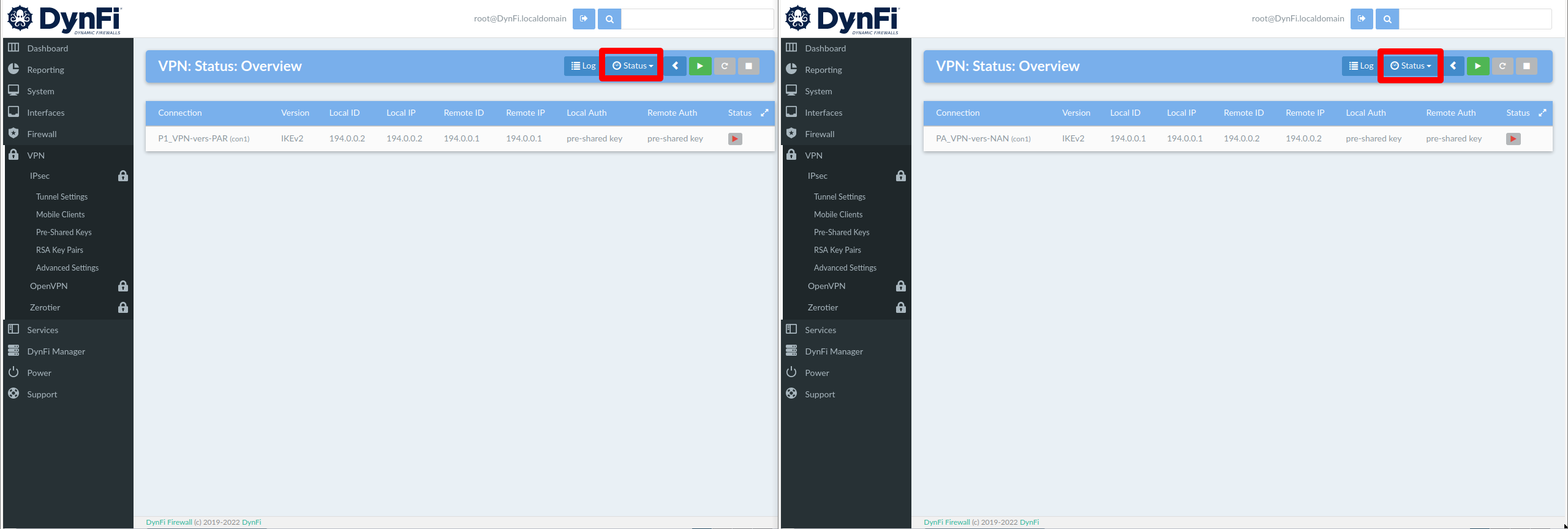

Vous pouvez regarder les logs (regardez les icônes plus haut) pour vous assurer que tout va bien, ou cliquez sur Status, Overview, pour vous assurer que votre connexion est bien active.

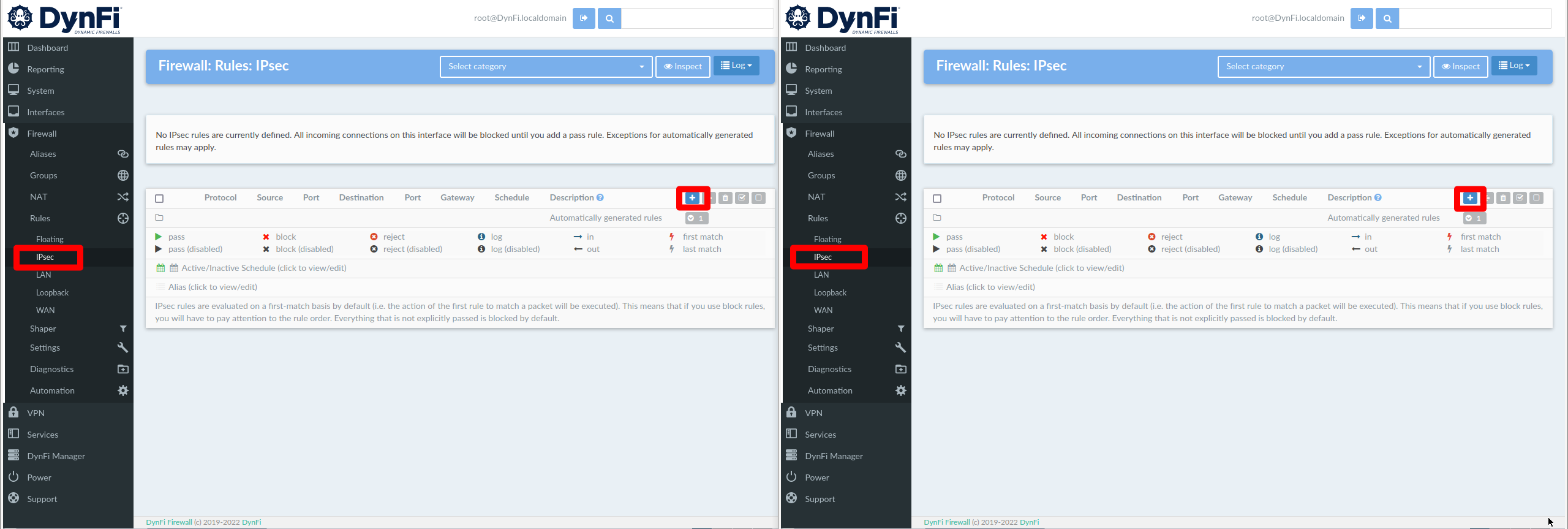

Règles de pare-feu IPsec

Dernière étape !!! Votre connection a beau être active, il vous manque des règles pour pouvoir communiquer avec les machines des LAN distants respectifs !!

Donc, on se rend dans Firewall, Rules, IPsec et on clique sur le petit + pour ajouter autant de règles que nécessaires !

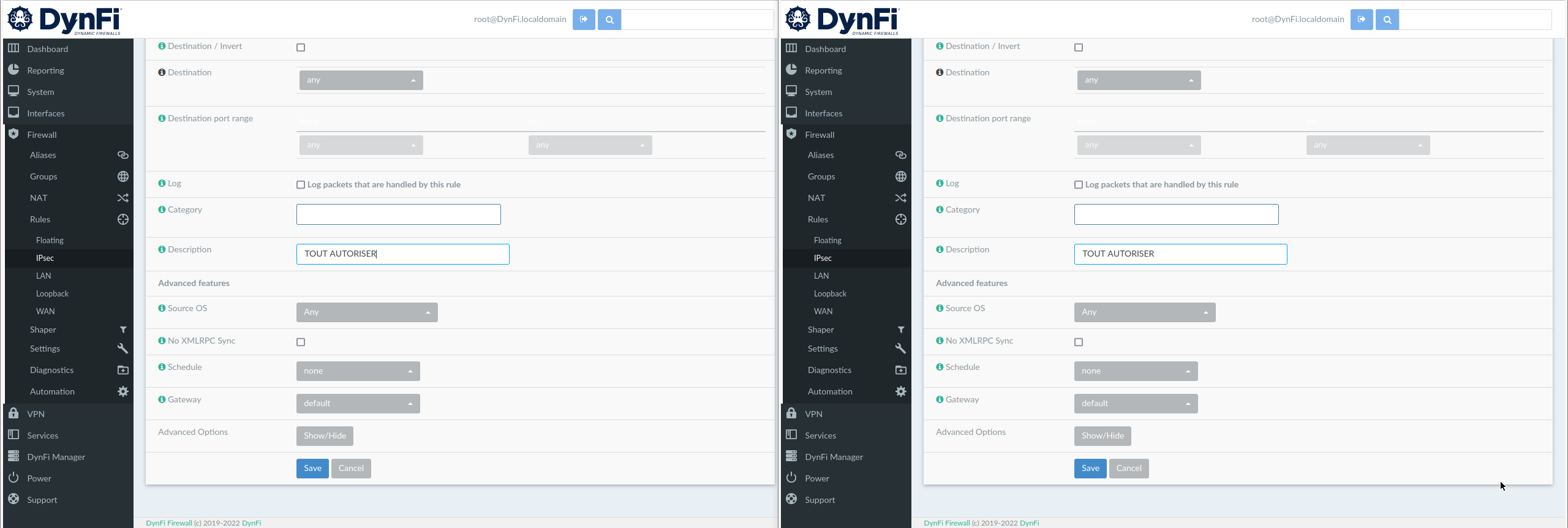

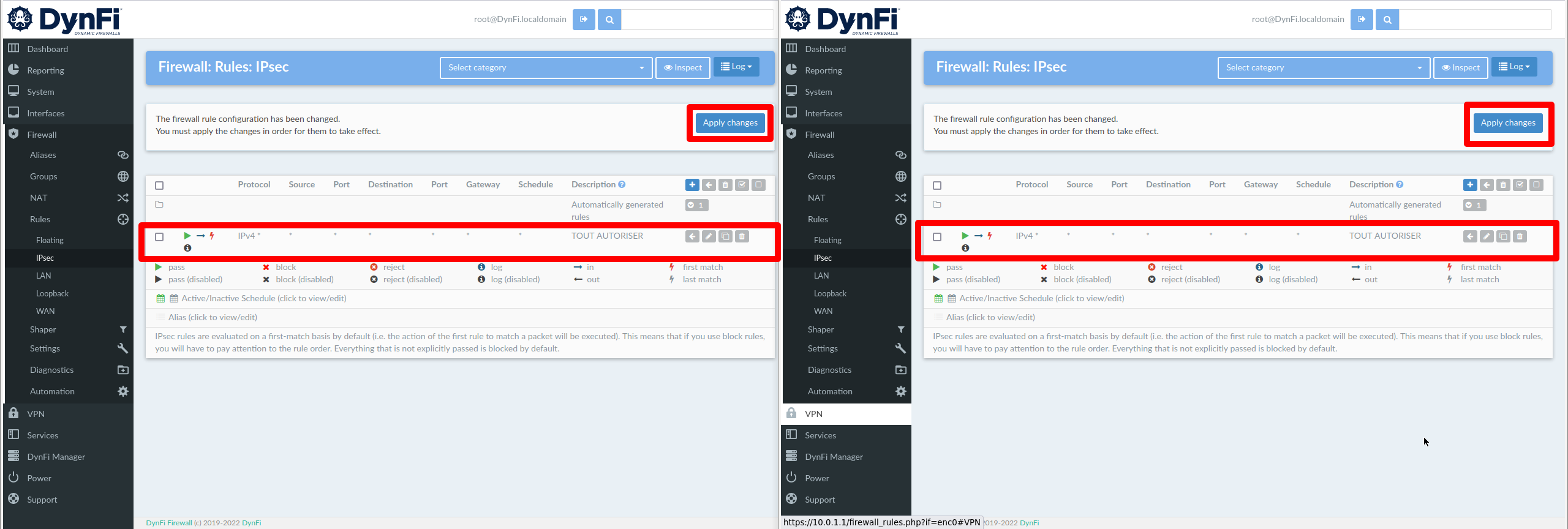

Comme l'objectif de ce tuto n'est pas de définir des règles de flux précis, on autorise tout sans vergogne, histoire de tester !!!

(soyons fou !... Ce n'est qu'un labo ici)

Cliquez sur Save, puis appliquez les changements.

Conclusion

Voilà, vous pouvez désormais faire communiquer vos machines entre elles (de LAN à LAN)